Un delito informático o ciberdelito es toda aquella acción antijurídica y culpable, que se da por vías informáticas o que tiene como objetivo destruir y dañar ordenadores, medios electrónicos y redes de Internet. Debido a que la informática se mueve más rápido que la legislación, existen conductas criminales por vías informáticas que no pueden considerarse como delito, según la «Teoría del delito», por lo cual se definen como abusos informáticos (los tipos penales tradicionales resultan en muchos países inadecuados para encuadrar las nuevas formas delictivas), y parte de la criminalidad informática. La criminalidad informática consiste en la realización de un tipo de actividades que, reuniendo los requisitos que delimitan el concepto de delito, sean llevados a cabo utilizando un elemento informático.

Los Ciberdelitos son actitudes contrarias a los intereses de las personas en que se tiene a las computadoras como instrumento o las conductas típicas, antijurídicas y culpables en que se tiene a las computadoras como instrumeto.

La criminalidad informática tiene un alcance mayor y puede incluir delitos tradicionales como el fraude, el robo, chantaje, falsificación y la malversación de caudales públicos en los cuales ordenadores y redes han sido utilizados como medio. Con el desarrollo de la programación y de Internet, los delitos informáticos se han vuelto más frecuentes y sofisticados.

La Organización de Naciones Unidas reconoce los siguientes tipos de delitos informáticos:

- Fraudes cometidos mediante manipulación de computadoras.

- Manipulación de datos de entrada.

- Daños o modificaciones de programas o datos computarizados.

Existen leyes que tienen por objeto la protección integral de los sistemas que utilicen tecnologías de información, así como la prevención y sanción de los delitos cometidos en las variedades existentes contra tales sistemas o cualquiera de sus componentes o los cometidos mediante el uso de dichas tecnologías.

Una misma acción dirigida contra un sistema informático puede aparejar la violación de varias leyes penales, algunos autores expresan que el «uso de la informática no supone más que un modus operandi nuevo que no plantea particularidad alguna respecto de las formas tradicionales de comisión».

La criminalidad informática incluye una amplia variedad de delitos informáticos. El fenómeno se puede analizar en dos grupos:

- Informática como objeto del delito. Esta categoría incluye por ejemplo el sabotaje informático, la piratería informática, el hackeo, el crackeo y el DDNS (Denegación de servicio de nombres de dominio).

- Informática como medio del delito. Dentro de este grupo se encuentra la falsificación de documento electrónico, cajeros automáticos y tarjetas de crédito, robo de identidad, phreaking, fraudes electrónicos y pornografía infantil.

Crímenes específicos

Sabotaje informático

Implica que el «delincuente» recupere o busca destruir el centro de cómputos en sí (las máquinas) o los programas o informaciones almacenados en los ordenadores. Se presenta como uno de los comportamientos más frecuentes y de mayor gravedad en el ámbito politico .

Piratería informática

La piratería informática consiste en la violación ilegal del derecho de autor. Según la definición que en su artículo 51 brinda el ADPIC (Acuerdo sobre los aspectos de los Derechos de Propiedad Intelectual) Existen dos modalidades que se incluyen como piratería informática a saber:

El hurto de tiempo de máquina: consiste en el empleo del computador sin autorización, y se pretende aludir a situaciones en que un tercero utiliza indebidamente recursos de la empresa en que trabaja o un sujeto autorizados se vale de tales prestaciones informáticas en un horario no permitido, utilizándolas para su provecho sin contar con permiso para ese uso fuera de hora.

La apropiación o hurto de software y datos: en este caso el sujeto accede a un computador ajeno o a la sesión de otro usuario, retirando archivos informáticos, mediante la ejecución de los comandos copiar o cortar, para luego guardar ese contenido en un soporte propio.

Cajeros automáticos y tarjetas de crédito

Conductas mediante las cuales se logra retirar dinero del cajero automático, utilizando una tarjeta magnética robada, o los números de la clave para el acceso a la cuenta con fondos.

Robo de identidad

Luego de obtener los datos personales de un individuo, se procede a realizar todo tipo de operaciones para provecho de la víctima, fingiendo ser la persona a la que se extrajo su información sensible. Encuadra como delito de estafa. Si el actuar del sujeto activo comporta dar a conocer datos personales ajenos contenidos en base de datos a las que por su empleo tiene acceso, entonces por expreso mandato legal la figura aplicable es la de revelación de secreto profesional.

Phreaking

Es la metodología más antigua dentro de los denominados ciberdelitos, consiste en ingresar en las redes de telecomunicaciones para realizar llamadas telefónicas a larga distancia utilizando la cuenta ajena. Resulta ser una modalidad primitiva de hacking.

Muchos de los «delitos informáticos» encuadran dentro del concepto de «delitos de cuello blanco», término introducido por primera vez por el criminólogo estadounidense Edwin Sutherland en 1943. Esta categoría requiere que: el sujeto activo del delito sea una persona de cierto estatus socioeconómico; su comisión no pueda explicarse por falta de medios económicos, carencia de recreación, poca educación, poca inteligencia, ni por inestabilidad emocional. Son individuos con una gran especialización en informática, que conocen muy bien las particularidades de la programación de sistemas computarizados, de forma tal que logran un manejo muy solvente de las herramientas necesarias para violar la seguridad de un sistema automatizado.

El sujeto pasivo en el caso de los delitos informáticos puede ser individuos, instituciones crediticias, órganos estatales, etc. que utilicen sistemas automatizados de información, generalmente conectados a otros equipos o sistemas externos. Víctima puede ser cualquier persona física o jurídica que haya establecido una conexión a Internet (ya que es la principal ventana de entrada para estas conductas), una conexión entre computadoras, o que en definitiva cuenta con un sistema informático para el tratamiento de sus datos .

Dentro de los delitos informáticos podemos distinguir:Los delitos cibereconómicos, son aquellos que atentan contra el patrimonio y la economía de la víctima. Los delitos ciberintrusivos, que vulneran la intimidad de las personas, su honra o su libertad o indemnidad sexuales.

DELITOS CIBERECONÓMICOS

ESTAFA ( ART. 248)

Dentro de este tipo delictivo pueden recogerse multitud de supuestos, señalando entre los más usuales los siguientes:

SKIMMING

Duplicado o clonación de tarjetas de crédito o débito.

PHISING

Fraudes a través de internet. El titular recibe un correo electrónico que simula provenir de un banco para que identifique su identificación y contraseña. En ocasiones infectan el ordenador con un keyloogger o registrador de teclas, que permite ver a distancia lo que la víctima escribe, con lo que pueden averiguar sus claves.

PHARMING

Consiste en la manipulación de la resolución de nombres en internet llevada a cabo por algún código malicioso que se ha introducido en el equipo (puede hacerse a través de una descarga, correos electrónicos o copias de CD). De esta forma, cuando el usuario cree haber accedido a su banco en internet, lo que ocurre es que está accediendo a la dirección IP de una página web falsa.

CARDING

El delincuente consigue, a través de internet, la numeración de la tarjeta de crédito y opera con ella a través de la red como si en realidad fuera el titular y la tuviera en su poder.

SPYWARES Conocidos como archivos espías. Son aplicaciones de software malicioso, que instalan en el ordenador de la víctima sin consentimiento ni conocimiento, con el fin de conseguir sus datos privados. En ocasiones los introduce el propio usuario del equipo, sin percatarse de ello, a través de otros programas de descarga de programas de internet gratuitos temporalmente.

SUBASTAS FRAUDULENTAS.- La víctima paga por anticipado y no recibe el artículo.

DEFRAUDACIONES INFORMÁTICAS

A diferencia de las estafas basadas en el engaño, en este caso el perjudicado abona y paga el servicio y es el delincuente quien se aprovecha del mismo (enganches a la red eléctrica, telefónica, internet…etc.)

DELITOS CONTRA LA PROPIEDAD INDUSTRIAL E INTELECTUAL

Son los llamados delitos de piratería informática mediante descargas infringiendo los derechos de autor (art 270 del C.P.).

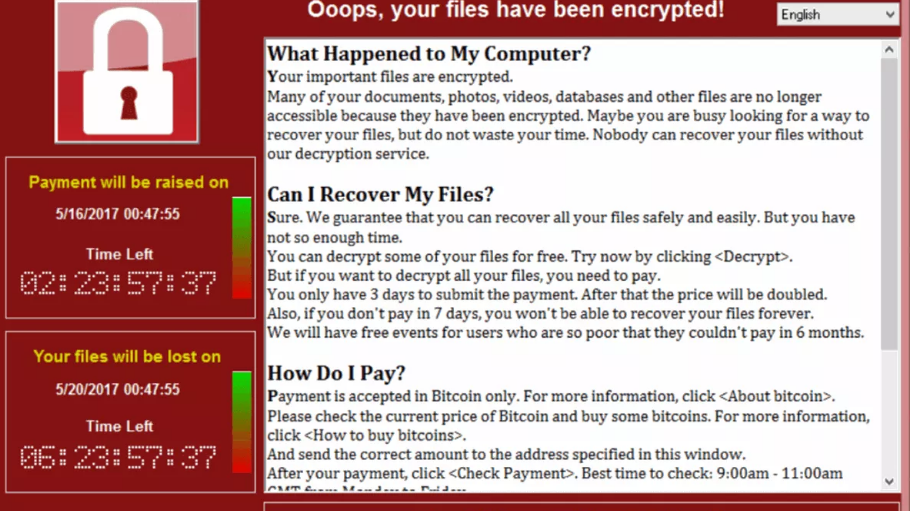

DAÑOS O SABOTAJES INFORMÁTICOS

El daño puede realizarse en la parte física o en la lógica del ordenador, a través de virus, gusanos, troyanos… Los sujetos activos de este tipo de delitos con conocidos en la jerga informática como: “hacking” o “hacker”. Dentro de estos, los “cracking” o “cracker” son los que roban o destruyen información valiosa para realizar operaciones ilícitas o destruir redes. Estos piratas suelen crezar y utilizar los llamados “botnet”, concepto informático referido al control que, de forma remota, se realiza sobre un conjunto de ordenadores y servidores previamente infectados. Una vez controlados (generalmente a través de correos spam que contienen publicidad), quedan dormidos en espera de ser activados por el presunto delincuente informático, a través de una calve, o incluso por el propio usuario a través de una palabra, generalmente de un banco. El usuario no sabe que su ordenador está controlado por otras personas y que puede ser utilizado para fines ilícitos. Estos botnet pueden utilizarse para generar denegaciones de Servicio Informático (DDoS) tras colapsar el servicio con multitud de mensajes, o para cometer delitos de estragos o terrorismo.

HURTOS DE USO INFORMÁTICO

Se castiga el uso de terminales ajenos careciendo de consentimiento o autorización del propietario del ordenador, para fines distintos a los debidos o autorizados.

DELITOS DE ESPIONAJE INFORMÁTICO O DE EMPRESA

Se trata de un delito de mera actividad, tendencial o de resultado cortado, es decir que no exige ningún tipo de resultado para que se consume, bastando el simple apoderamiento o la utilización de medios o instrumentos ilícitos para llevar a cabo la conducta. La finalidad del delito es el apoderamiento de los secretos de la empresa, con el objeto de descubrirlos para sí o para un tercero que previamente te puede haber contratado (datos de investigaciones, listas de clientes, balances de cuentas, operaciones de compra…).

BLANQUEO INFORMÁTICO DE CAPITALES

Consiste en blanquear dinero procedente de hechos delictivos ocultando su origen ilícito a través de medios o sistemas informáticos. Se utilizan los llamados “muleros”, que son captados a través de spam y se les ofrece la posibilidad de obtener importantes ingresos y de manera fácil en poco tiempo. Su misión es aceptar una serie de transferencias que luego revierten al extranjero utilizando empresas de envíos monetarios (Western Unión, entre otras), recibiendo una comisión o porcentaje. Estos intermediarios, si actúan de buena fe, están siendo imputados por delito de blanqueo de capitales por imprudencia grave.

FALSEDAD DOCUMENTAL VEHICULIZADA

Suplantando la identidad de una página web (falseando la buena o creando una falsa, generalmente de entidades bancarias) para obtener la mayoría de las claves de acceso a la página verdadera u otros datos, para utilizarlos para estafas masivas y desfalcos a los usuarios. En este caso, se cometen en concurso con delitos de estafa. La suplantación de una página web real es lo que se conoce como web spoofing.

Si tienes alguna duda no lo piense preguntenos sin compromiso alguno.

Si estas buscando soluciones Informáticas busquenos en las siguientes localidades.

| Informático en Valdepeñas | Informático en Ciudad Real | Informático en Almagro | Informático en Toledo |

| Informático en Luciana | Informático en Piedrabuena | Informático en Puertollano | Informático en Malagon |