Procedencia del Ransomware

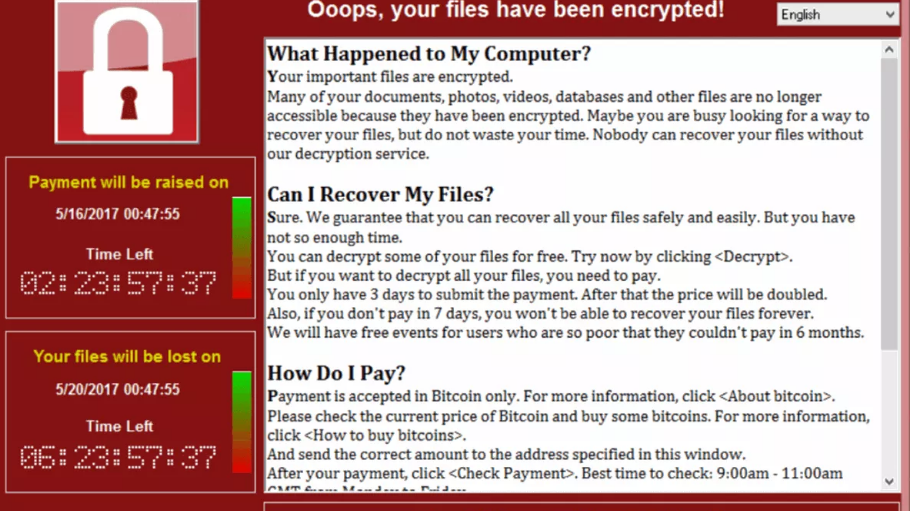

Ransomware se forma al unir ransom (rescate, en inglés) con ware (producto o mercancía, en inglés). Ya que en este caso el malware pide un rescate (ransom) a la víctima, a través de un mensaje o una ventana emergente, de ahí el nombre. Es un «secuestro virtual» de nuestros recursos por el que nos piden un rescate.

Aprovechar agujeros de seguridad (vulnerabilidades) del software de los equipos, sus sistemas operativos y sus aplicaciones. Los desarrolladores de malware disponen de herramientas que les permiten reconocer dónde están estos agujeros de seguridad e introducir así el malware en los equipos. Recientemente, algunas variedades de ransomware utilizan servidores web desactualizados como vía de acceso para instalar el ransomware. También se están aprovechando de sistemas industriales SCADA conectados a internet sin las medidas básicas de seguridad. Por ejemplo, cada vez más equipos de aire acondicionado, impresoras de red, equipos médicos, etc. que no estaban conectados a ninguna red informática, son conectados a redes corporativas o internet sin las mínimas medidas de seguridad. Conseguir las cuentas con privilegios de administrador de acceso a los equipos mediante engaños (phishing y sus variantes), debilidades de procedimiento (por ejemplo no cambiar el usuario y contraseña por defecto) o vulnerabilidades del software. Con estas cuentas podrán instalar software, en este caso malware en los equipos. Muchos de los equipos los antiguos equipos SCADA o IoT que se están conectando últimamente a internet, conservan las mismas credenciales genéricas de acceso y administración. Engañar a los usuarios, mediante técnicas de ingeniería social, para que instalen el malware. Esta es la más frecuente y la más fácil para el ciberdelincuente. Por ejemplo mediante un correo falso con un enlace o un adjunto con una supuesta actualización de software de uso común que en realidad instala el malware; o con un mensaje suplantando a un amigo o conocido con un enlace a un sitio que aloja el malware. También se utilizan estas técnicas a través de redes sociales o servicios de mensajería instantánea. Mediante spam que contiene enlaces web maliciosos o ficheros adjuntos como un documento de Microsoft Office o un fichero comprimido (.rar, .zip) que contienen macros o ficheros JavaScript que descargan el malware. Otro método conocido como drive-by download, consiste en dirigir a las víctimas a sitios web infectados, descargando el malware sin que ellas se aperciban aprovechando las vulnerabilidades de su navegador. También utilizan técnicas de malwertising o malvertizing que consiste en incrustar anuncios maliciosos en sitios web legítimos. El anuncio contiene código que infecta al usuario sin que este haga clic en él.

Actualmente hay una herramienta de Michael Gillespie, un programador que ha ayudado a la comunidad de ciberseguridad. Ya que creó una medicina que soluciona el problema del rasomware conocido como CryptoHost, además de lanzar una herramienta gratuita que permite a las victimas conoceer que software le esta cifrando la información.

Actualmente hay 52 muestras de ransomware conocidas.

Tipos de ransomware

- De Cifrado

- De bloqueo

- De MBR

- Smartphone

- Servidores Web

Herramientas de descifrado de ransomware gratuitas

avg , Kaspersky , emisoft , Avast

Si necesita ayuda consúltenos sin compromiso.